Blutmond im Juli 2018

Mondfinsternis – oder auch Blutmond genannt – am 27. Juli 2018.

Nordlicht Demoparty 2018

Bilder der Nordlicht Demoparty 2018 im Lichthaus Bremen.

Schnappschüsse in Rastede und Dreibergen

Schnappschüsse in Rastede und Dreibergen.

Sonnenaufgang am kleinen Bornhorster See

Kleiner Bornhorster See zur blauen Stunde beim Sonnenaufgang. Verdammt kalt und unheimlich war es…

Fähranleger Rostrup zur blauen Stunde

Fähranleger Rostrup am Zwischenahner Meer zur blauen Stunde:

Oldenburg bei Nacht – November 2017

Spontane Schnappschüsse als Nachtbilder in Oldenburg vom Schloss und Rathaus:

U-Boot Bunker Valentin

Die Bilder sind bei der fotografischen Erkundungstour am U-Boot-Bunker Valentin entstanden.

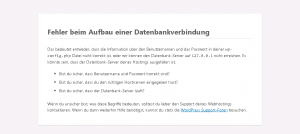

Datenbankprobleme bei WordPress

Wer zufällig auch gerade verzweifelt, warum WordPress angeblich Probleme mit seiner Datenbankverbindung hat, wie hier zu sehen: